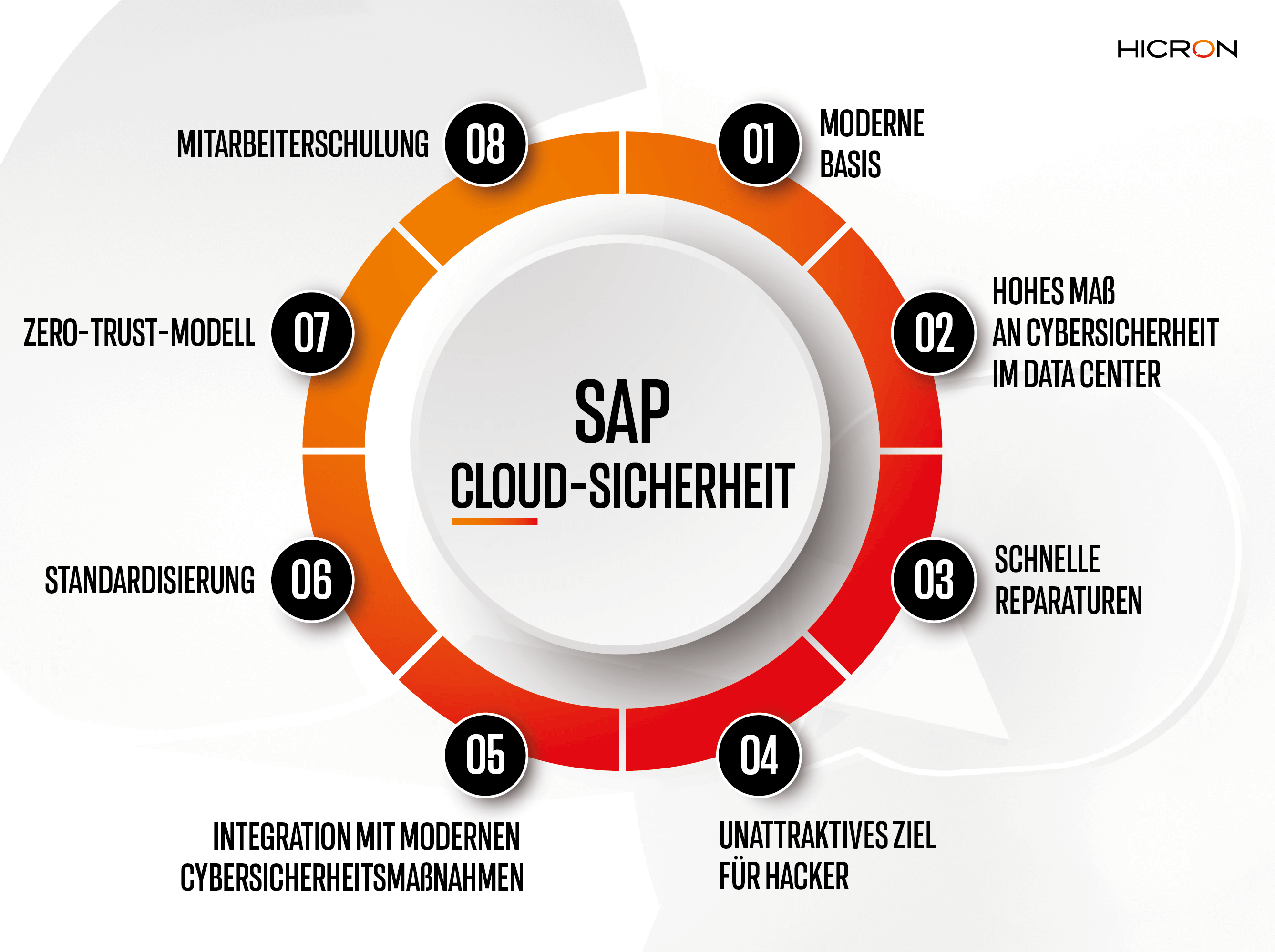

#1 Ein Seil oder ein Bügelschloss?

Wenn man vor einigen Jahrzehnten sein Fahrrad vor einem Geschäft abstellte, kümmerte sich niemand darum, es richtig zu sichern. Heute, wo das Ausmaß an Diebstählen erheblich zugenommen hat, sind Ketten, Vorhängeschlösser oder Bügelschlösser alltäglich geworden.

So ähnlich verhält es sich auch bei Software. Veraltete Systeme haben Sicherheitsmerkmale, die ihrer Zeit angepasst sind, und dem Ganzen liegt eine ganz andere technologische Basis zugrunde als bei modernen Lösungen. Es ist geradezu unmöglich, sie so weit zu aktualisieren, dass sie mit modernen ERPs mithalten können.

Unabhängig davon, ob sie cloudbasiert oder On-Premise ist, kann die heutige Software viel besser mit allen Arten von Firewalls, NACs, Autorisierungstools und Sicherheitssystemen kommunizieren. Auch die Grundlagen sind viel besser und können in jede gewünschte Richtung hinentwickelt werden.

#2 Eine kleine Festung

Rechenzentren haben nur eine einzige Aufgabe: die Daten ihrer Kunden sicher zu speichern. Sie sind sich ihres Wertes voll bewusst, und da dies ein Kernaspekt ihres Geschäfts ist, stellen sie enorme Ressourcen für Sicherheitssysteme bereit. Ressourcen, die sich kleinere Unternehmen oft einfach nicht leisten können. Dedizierte Mitarbeiter sorgen dafür, dass alle Prozesse reibungslos ablaufen und die Kompetenzen zertifiziert sind.

#3 Schneller Wechsel

Aus demselben Grund wird auch viel Geld für die Infrastruktur ausgegeben, denn Sicherheit hat auch mit Verfügbarkeit zu tun. Die Systeme der Kunden müssen unterbrechungsfrei funktionieren. Dedizierte Wartungs- und Instandhaltungsteams sind oft in der Lage, eine Störung viel schneller zu diagnostizieren und zu beheben als ein einzelnes Unternehmen. Sie wissen, dass jede Minute Ausfallzeit sie Zehntausende von Euro und den potentiellen Verlust von Kunden kostet.

Die Ausgaben für Sicherheit und Infrastruktur machen die Hälfte aller Unterhaltskosten für Rechenzentren aus.[1]

Ein Nebeneffekt von Investitionen in die Infrastruktur sind auch ökologische Aspekte. Je moderner die Ausrüstung ist, desto kleiner ist der CO2-Fußabdruck, den sie verursacht. Es sei daran erinnert, dass der Wechsel zu S/4HANA für das Unternehmen, das die Software einsetzt, auch Vorteile im Bereich des Energieverbrauchs mit sich bringt.

#4 Im Kopf des Hackers

Die Psychologie spielt in der Welt der Sicherheit eine große Rolle. Versetzen wir uns für einen Moment in die Rolle des Hackers. Wie in jedem Geschäft erhoffen sich diejenigen, die sich mit Cyberkriminalität einlassen, einen schnellen Gewinn bei relativ geringem Risiko. Obwohl Rechenzentren angesichts der Menge der dort gespeicherten Informationen ein gefundenes Fressen zu sein scheinen, schreckt die Vielzahl der zu überwindenden Sicherheitsmaßnahmen die meisten Hacker wirksam ab. Kleine und mittlere Unternehmen, die keine ausreichenden Sicherheitsvorkehrungen getroffen haben und erst gar nicht mit einem Angriff rechnen, werden bis zu dreimal häufiger zum Opfer. Hacker haben nämlich keine Lust, sich stundenlang mit Sicherheitssoftware herumschlagen zu müssen, wenn sie stattdessen schon in wenigen Augenblicken an wertvolle Beute gelangen können.

Es ist vergleichbar mit einem Banküberfall. Der spektakulärste Raubüberfall des Jahrhunderts zieht eine riesige Fahndung nach sich, oft auf internationaler Ebene. Ein paar kleinere Diebstähle, die einen vergleichbaren Gewinn abwerfen und nach ein paar Tagen von allen vergessen sind, erscheinen da schon sinnvoller zu sein.

#5 Sicherheit, die von SAP garantiert wird

SAP ist der weltweit größte Anbieter von Systemen zur Unterstützung des Managements und es existiert eine solide Vertrauensbasis für seine Produkte. RISE with SAP und der Wechsel zur Cloud-Version von S/4HANA berücksichtigt unabhängig vom gewählten Plan den Bereich der Sicherheit. Eingebaute Mechanismen ermöglichen eine bessere Reaktion auf Bedrohungen, unter anderem durch die Integration mit Anwendungen zum Schutz des Systems und die Gewährleistung einer sicheren Verbindung zu Geschäftsanwendungen.

Die Experten von Hicron weisen darauf hin, dass die Sicherheit mehr denn je im Mittelpunkt steht. Veränderungen sind vor allem in der intensiven Entwicklung von BTP-Tools gerade in Hinblick auf den Systemschutz zu erkennen.

Aktualisierungen sorgen für die Weiterentwicklung und Verbesserung von Sicherheitssoftware.

#6 Standardisierung

Die Einhaltung der europäischen NIS2-Richtlinie und die Adaptierbarkeit an die australischen Essential 8 bestätigen, dass RISE with SAP die höchste Qualitätsstufe in der Umsetzung aufweist. Die Standardisierung der Infrastruktur und die Zusammenarbeit mit großen Anbietern wie Amazon, Google und Microsoft haben die Einrichtung einer Architektur ermöglicht, die mit einer breiten Palette von Sicherheitsfunktionen kombiniert werden kann.

Der auf Hyperscaler basierende Dienst allein bietet schon eine herausragende Sicherheit und die Möglichkeit, eine Reihe von Tests durchzuführen, etwa Penetrationstests. Darüber hinaus sind die Anwendungen vorkonfiguriert, so dass der Schutz bereits bei der ersten Nutzung eingerichtet werden kann.

#7 Setzen Sie auf fehlendes Vertrauen

RISE with SAP ist auch in Hinblick auf die Sicherheit eine bewährte Praxis. Neben der Rationalisierung von Geschäftsprozessen umfassen die Szenarien die Umsetzung einer No-Trust-Policy, bei der jeder Benutzer innerhalb und außerhalb des Unternehmens als unbekannt eingestuft wird. Das System berücksichtigt die Überwachung von Bedrohungen und Systemverkehr, die Verwaltung von Sicherheitsrichtlinien, die Konfiguration von Hardware sowie auf die Vorbereitung auf den schlimmsten Fall durch Backups und Disaster Recovery.

Parallel zur Implementierung eines neuen ERP-Systems lohnt es sich auch, über ein Sicherheitsaudit nachzudenken, um eventuelle Schutzlücken zu schließen.

#8 Klug nach dem Schaden oder schon davor

Abschließend sei darauf hingewiesen, dass das Herzstück eines jeden Sicherheitssystems der Mensch ist. Ein ungeschulter, ahnungsloser Benutzer kann eine große Bedrohung für jedes Unternehmen darstellen, daher ist eines der wichtigsten Bestandteile eines jeden Sicherheitssystems eine gründliche Schulung. Bei der Implementierung einer neuen Lösung werden die wichtigsten Benutzer im sicheren Umgang mit der Lösung geschult, und diese gewonnene Wissen werden sie dann an ihre Kollegen weitergeben.

[1] https://www.streamdatacenters.com/glossary/data-center-cost/