#1 Sznurek czy U-lock?

Kilkadziesiąt lat temu pozostawiając rower przed sklepem nikt nie przywiązywał wagi do tego, by odpowiednio go zabezpieczyć. Dziś, kiedy skala kradzieży znacznie wzrosła, powszechne stały się łańcuchy, kłódki czy u-locki.

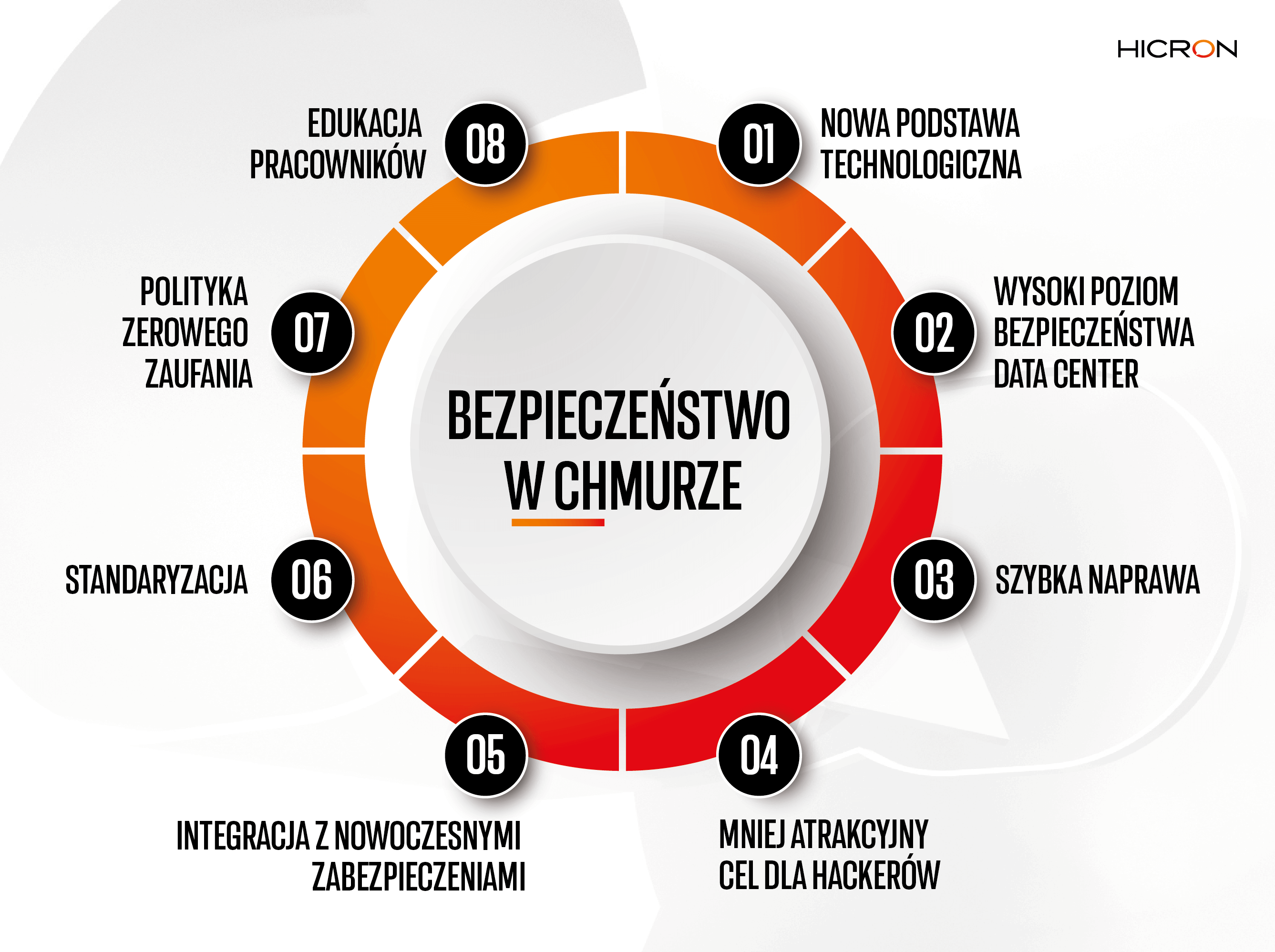

Podobnie jest z oprogramowaniem. Przestarzałe systemy posiadają zabezpieczenia dostosowane do swoich czasów, a za całością stoi zupełnie inna podstawa technologiczna niż we współczesnych rozwiązaniach. Nie da się ich zaktualizować do punktu, w którym dorównają nowoczesnym ERP’om.

Niezależnie od tego, czy będzie to wersja chmurowa czy on-premise, dzisiejsze oprogramowanie dużo lepiej komunikuje się z wszelkiego rodzaju firewall’ami, NAC, narzędziami autoryzacji i systemami bezpieczeństwa. Dużo lepsze są również podstawy, które można rozwinąć w dowolnym pożądanym przez siebie kierunku.

#2 Mała forteca

Centra danych mają jedno zadanie – przechowywać dane swoich klientów w sposób bezpieczny. Doskonale znają ich wartość i ponieważ jest to główny aspekt ich działalności, przeznaczają ogromne środki na systemy zabezpieczeń. Środki, na które mniejsze organizacje często po prostu nie mogą sobie pozwolić. Dedykowany sztab ludzi dba o to, by wszystkie procesy odbywały się bez zakłóceń, a umiejętności potwierdzają certyfikaty.

#3 Szybka podmiana

Z tego samego powodu, duże wydatki przeznaczane są również na infrastrukturę, ponieważ bezpieczeństwo to również dostępność. Systemy klientów muszą działać bez przerwy. Dedykowane utrzymaniu i konserwacji urządzeń zespoły są w stanie często dużo szybciej zdiagnozować i naprawić usterkę niż w przypadku pojedynczej firmy. Wiedzą, że każda minuta przestoju kosztuje ich dziesiątki tysięcy złotych i potencjalną utratę klientów.

Wydatki zarówno na bezpieczeństwo jak i infrastrukturę stanowią połowę wszystkich kosztów utrzymania data center.[1]

Efektem ubocznym inwestycji w infrastrukturę są również aspekty ekologiczne. Im nowocześniejszy sprzęt, tym mniejszy ślad węglowy generuje. Warto pamiętać, że przejście na S/4HANA oznacza korzyści w obszarze zużycia energii również dla firmy korzystającej z oprogramowania.

#4 W głowie hackera

Psychologia odgrywa w świecie zabezpieczeń ogromną rolę. Wcielmy się na chwilę w hackera. Jak w każdym biznesie, osoby zajmujące się cyberprzestępczością liczą na szybki zysk przy relatywnie niskim ryzyku. Chociaż centra danych wydają się łakomym kąskiem z punktu widzenia ilości przechowywanych tam informacji, to mnogość zabezpieczeń, które należy pokonać, skutecznie odstrasza większość włamywaczy. Aż trzy razy częściej ofiarami padają małe i średnie firmy, które nie posiadają odpowiednich środków bezpieczeństwa i nie spodziewają się ataku. Hackerzy nie mają ochoty na wielogodzinną walkę z programami zabezpieczającymi, jeśli w kilka chwil mogą zdobyć cenny łup.

Można porównać to do napadu na bank. Skok stulecia, chociaż spektakularny, ściągnie na siebie ogromną obławę, niejednokrotnie na międzynarodową skalę. Kilka mniejszych kradzieży, które przyniosą porównywalny zysk, a wszyscy zapomną o nich po kilku dniach, wydaje się rozsądniejsze.

#5 Bezpieczeństwo gwarantowane przez SAP

SAP to największy na świecie dostawca systemów wspomagających zarządzanie, a zaufanie do produktów ma swoją solidną podstawę. RISE with SAP i przejście na chmurową wersję S/4HANA, niezależnie od wybranego planu uwzględnia obszar bezpieczeństwa. Wbudowane mechanizmy pozwolą lepiej odpowiedzieć na zagrożenia m.in. poprzez integrację z aplikacjami, które mają chronić system i zapewnienie bezpiecznego połączenia z aplikacjami biznesowymi.

Eksperci Hicron wskazują, że nacisk na zabezpieczenia jest większy niż kiedykolwiek. Zmiany widać przede wszystkim w intensywnym rozwoju narzędzi BTP właśnie pod kątem ochrony system.

Aktualizacje przewidują rozwój oprogramowania zabezpieczającego i jego ulepszenia.

#6 Standaryzacja

Zgodność z europejską dyrektywą NIS2, możliwość dostosowania pod australijską Essential 8, potwierdzają zachowywanie przez RISE with SAP najwyższą jakość wykonania. Standaryzacja infrastruktury, współpraca z największymi dostawcami jak Amazon, Google czy Microsoft pozwoliły na stworzenie architektury możliwej do połączenia z szerokim wachlarzem zabezpieczeń.

Sama w sobie oparta o hyperscalery usługa zapewnia doskonałe bezpieczeństwo i możliwość przeprowadzenia wachlarzu testów, np. testów penetracyjnych. Dodatkowo aplikacje posiadają pre-konfigurację, która pozwala na ustawienie ochrony od pierwszych chwil użytkowania.

#7 Postaw na brak zaufania

RISE with SAP to dobre praktyki także w zakresie bezpieczeństwa. Poza usprawnieniem procesów biznesowych scenariusze przewidują wdrożenie polityki braku zaufania, gdzie każdy użytkownik, wewnątrz i na zewnątrz organizacji traktowany jest jako nieznany. System uwzględnia monitorowanie zagrożeń i ruchu w systemie, zarządzanie politykami, konfigurację hardware’u czy przygotowanie na najgorsze – backup i disaster recovery.

Wraz z wdrożeniem nowego systemu ERP warto przemyśleć również zrobieniu audytu bezpieczeństwa, który pozwoli na wypełnienie ewentualnych luk w ochronie.

#8 Mądry po szkodzie

Na samym końcu zaznaczmy, że u podstaw każdego systemu zabezpieczeń jest człowiek. Nieprzeszkolony, nieświadomy użytkownik może stanowić duże zagrożenie dla organizacji, dlatego jednym z najważniejszych elementów każdego systemu zabezpieczeń jest odpowiednia edukacja. Wdrożenie nowego rozwiązania pozwoli na przeszkolenie kluczowych użytkowników z bezpiecznej obsługi rozwiązania, a ci przekażą swoją wiedzę pozostałym.

[1] https://www.streamdatacenters.com/glossary/data-center-cost/